Según la empresa de servicios de seguridad Imperva, tres cuartas partes de los servidores Redis están infectados. ¿Cómo saben este dato sin excluir a los servidores sin conectividad directa a Internet? No tengo ni la más remota idea, pero si pensamos únicamente en los servidores con acceso directo desde una interfaz pública queda clara la pasividad que usuarios, profesionales y empresas tienen en materia de seguridad.

Un sistema en donde se almacenan los datos, sean del tipo que sean, se merece un mínimo esfuerzo en asegurar su integridad, confidencialidad y disponibilidad, no solo para evitar problemas legales sino para mantener los datos a salvo de posibles pérdidas, modificaciones y fugas de información.

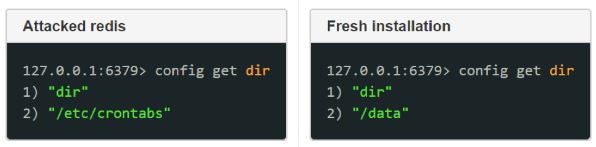

Desde Imperva han hecho uso de un conjunto de honeypots publicados hacia Internet a la espera de que sean infectados para analizar los patrones de uso de los atacantes en estos sistemas. En menos de 24 horas estos servidores comenzaron a registrar los primeros ataques. Sus patrones son bastante sencillos, almacenan un conjunto de datos key/value en memoria y lo guarda a un fichero en el disco (save o bgsave, por ejemplo) en una localización que será ejecutado en algún momento (/etc/crontabs, por ejemplo).

Los valores incluidos en el conjunto almacenado incluyen comandos para descargar recursos externos para ser ejecutados. También suelen utilizar esta vía para agregar contraseñas SSH y permitir el acceso a la máquina para obtener su control.

Existen mecanismos para bloquear el acceso a estos datos (validación, encriptación, control de acceso, …), pero los mayores riesgos residen en una mala arquitectura de la solución y una política de seguridad poco acertada o nula a la hora de desplegar el entorno.

Haciendo unas sencillas búsquedas se pueden encontrar múltiples publicaciones para asegurar el entorno de base de datos con una serie de medidas sencillas que apenas requieren de esfuerzo por parte del administrador de la plataforma, pero que a veces se quedan en el olvido bien por falta de conocimiento o de concienciación en materia de seguridad. Aunque el sentido común es la mayor de las armas que se pueden utilizar en la lucha contra estas acciones indeseadas:

- No exponer tu servidor Redis a Internet, limitando su uso a comunicaciones internas y configurando el servicio en interfaces internas.

- Si es posible, aplicar autenticación para el acceso a la base de datos.

- No almacenar información sensible en texto plano.

Tener conciencia del riesgo que conlleva la fuga de información y el aseguramiento de los datos no solo nos permite entender el gasto que conlleva el obtener una certificación (ISO, ENS), sino comprender los riesgos del mundo en el que nos encontramos, cada vez más accesible e interconectado.

Te recomiendo leer el artículo completo pinchando aquí.